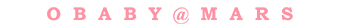

早上睁眼,拿过手机来一看有几封邮件,有一条比较醒目,apple music的订阅付费。之所以这个比较醒目是因为这个账号目前小姐姐在用。并且真的是appleid,不要暴力猜我密码啊。哼。

看邮件还蛮像那么回事的,最起码这群骗子艺术审美水平有所提升。

但是点击这个链接就会发现并不是显示的那个网址,qq邮箱直接把网址在上面显示了。

浏览器打开之后会发现是cf提供的网络服务,还有人机验证。这就很扯淡,什么时候苹果的服务安全性需要用cf的安全校验模块了。

下一步是输入自己的appleid 和密码,这一步的人机交互模拟的还是挺到位的。

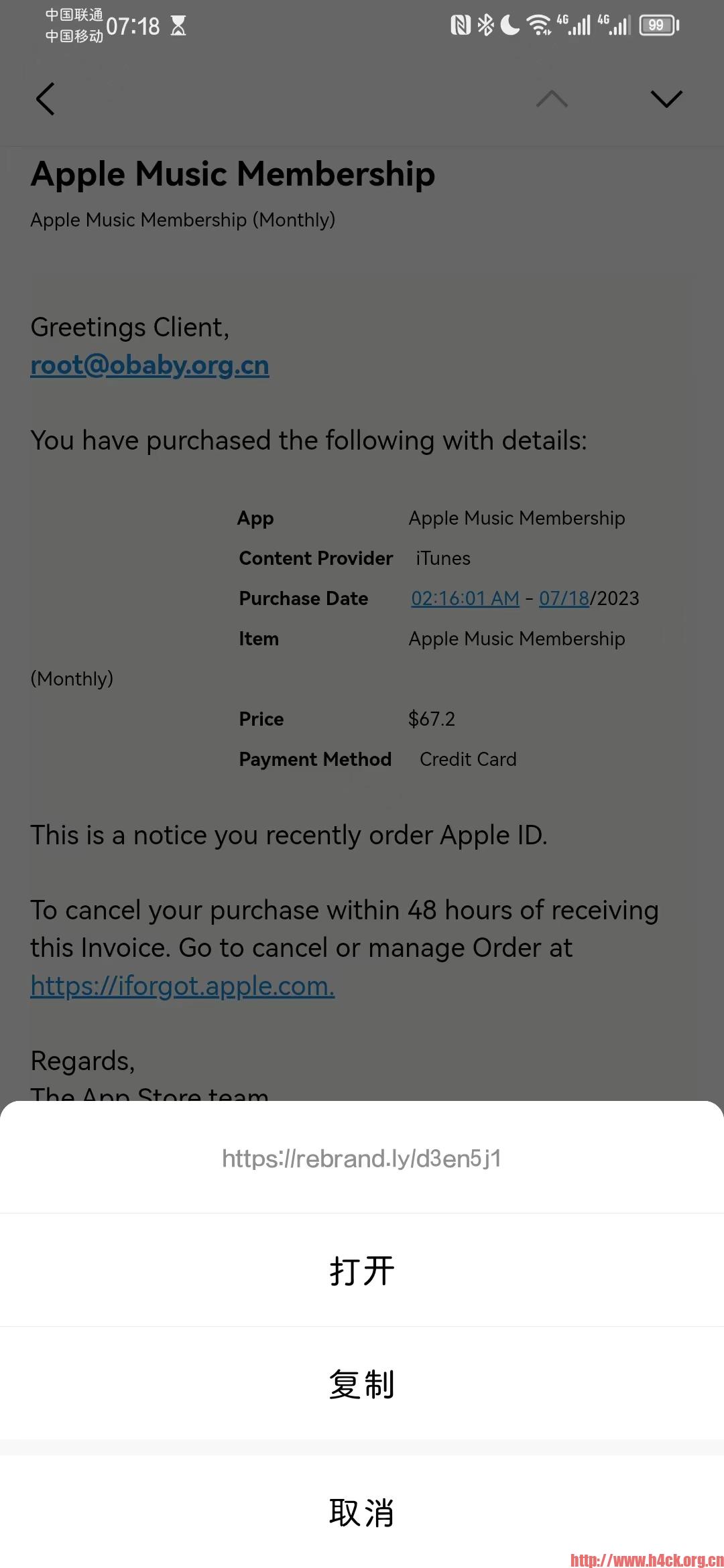

等到最后一步就原形毕露了,看看这都需要填的什么东西,啊哈,信用卡卡号安全码,地址神马的。有了这些不但要了你的apple id,还顺手把信用卡一块骗走了。就很高级,一箭双雕啊。

本来想着直接抓包,然后写个代码自动填充给他们提供点账号和信用卡号的,结果后来打不开了,直接403了,爬梯子都不行。并且这个页面的校验感觉有问题,没有办法continue,激活按钮也不行。这就让姐姐很不开心。

你看,我curl的链接都复制出来了不是:

curl 'https://case-service.monster/Buias70a7sh0aysa96s09a0s867ya8s9a/vautuaa87s9ag8s80hahgstatsya968s/HijaIyh_App/request/iyh_login.php?locale=en_' \ -H 'authority: case-service.monster' \ -H 'accept: */*' \ -H 'accept-language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7' \ -H 'content-type: application/x-www-form-urlencoded; charset=UTF-8' \ -H 'cookie: cf_chl_rc_m=2; cf_chl_2=0a8186e3cd3bb67; PHPSESSID=3112faa8f7fadb4759ec9fe18565fbe8; cf_clearance=CpKxHDbeiKxRp5wJDFHUekdOWvdsjxGKPJDWXY9RXVE-1689727665-0-250.2.1689727665' \ -H 'origin: https://case-service.monster' \ -H 'referer: https://case-service.monster/Buias70a7sh0aysa96s09a0s867ya8s9a/vautuaa87s9ag8s80hahgstatsya968s/?page=signin&appIdKey=60da2565bec63c6a411e2e8c1cbee4b223879c1b&locale=en_' \ -H 'sec-ch-ua: "Chromium";v="102", " Not A;Brand";v="99"' \ -H 'sec-ch-ua-mobile: ?0' \ -H 'sec-ch-ua-platform: "macOS"' \ -H 'sec-fetch-dest: empty' \ -H 'sec-fetch-mode: cors' \ -H 'sec-fetch-site: same-origin' \ -H 'user-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.5005.136 Safari/537.36' \ -H 'x-requested-with: XMLHttpRequest' \ --data-raw 'xuser=i%40fuck.you&xpass=fuckhyou' \ --compressed curl 'https://case-service.monster/Buias70a7sh0aysa96s09a0s867ya8s9a/vautuaa87s9ag8s80hahgstatsya968s/?page=manage&appIdKey=60da2565bec63c6a411e2e8c1cbee4b223879c1b&locale=en_' \ -H 'authority: case-service.monster' \ -H 'accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9' \ -H 'accept-language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7' \ -H 'cookie: cf_chl_rc_m=2; cf_chl_2=0a8186e3cd3bb67; PHPSESSID=3112faa8f7fadb4759ec9fe18565fbe8; cf_clearance=CpKxHDbeiKxRp5wJDFHUekdOWvdsjxGKPJDWXY9RXVE-1689727665-0-250.2.1689727665' \ -H 'referer: https://case-service.monster/Buias70a7sh0aysa96s09a0s867ya8s9a/vautuaa87s9ag8s80hahgstatsya968s/?page=signin&appIdKey=60da2565bec63c6a411e2e8c1cbee4b223879c1b&locale=en_' \ -H 'sec-ch-ua: "Chromium";v="102", " Not A;Brand";v="99"' \ -H 'sec-ch-ua-mobile: ?0' \ -H 'sec-ch-ua-platform: "macOS"' \ -H 'sec-fetch-dest: document' \ -H 'sec-fetch-mode: navigate' \ -H 'sec-fetch-site: same-origin' \ -H 'sec-fetch-user: ?1' \ -H 'upgrade-insecure-requests: 1' \ -H 'user-agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/102.0.5005.136 Safari/537.36' \ --compressed

不讲武德啊。哼。

早上,我拿着邮件给小姐姐看,问她你看了这封邮件什么感觉,这是你用的那个apple id。

她说:诈骗?

嗯,好像买那么容易上当的样子。

这个是诈骗跳转网址https://rebrand.ly/d3en5j1,实际服务跑的域名https://case-service.monster/,小心上当!

不过看这个域名,还真是禽兽(monster)呢!!

10 comments

鱼子酱~

为什么你能遇到这么多骗子,抛开事实不谈,你就没有错吗

嘤嘤嘤,我错啦。

就是这么招骗子喜欢。

可能苹果最近比较穷,所以套了个CF

这 苹果几万亿的市值。所以嘛,一看就是小骗子。

苹果穷了所以干脆套了个cf

长知识了,还好我没钱,从来不订阅,没人来骗我

我的这个账号也没绑定信用卡,这种钓鱼手段不管是获取appleid还是信用卡,只要有一个成功他们就赚到了。

今天又看了一个很巧妙骗取 Apple ID 的APP,骗子真的无孔不入

cdn.jsdelivr.net 挂了,你的博客现在打不开了。要打开太需要运气了~~~