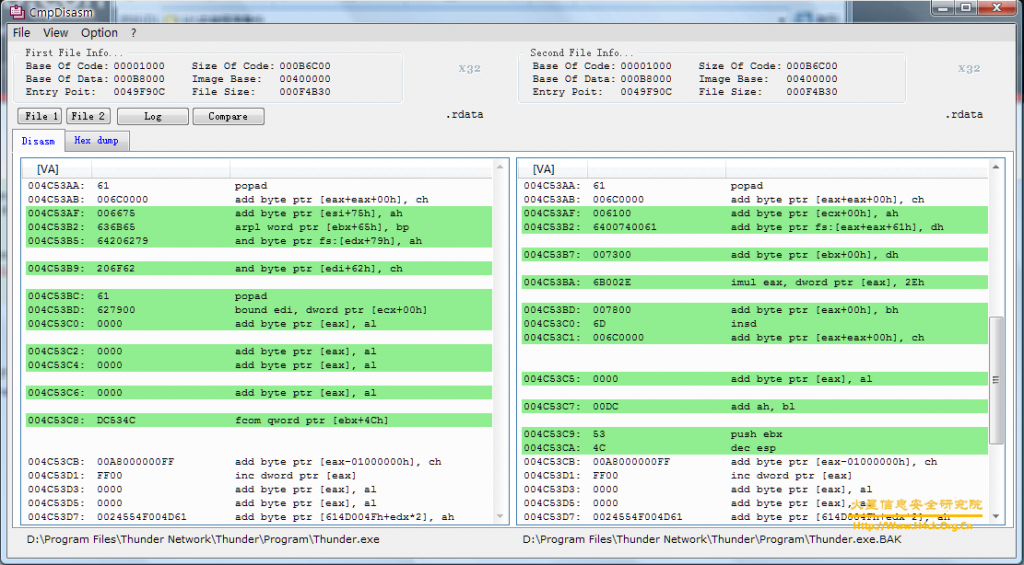

This is a plugin for OllyDbg 1.10 and Immunity Debugger 1.xx to replace the old disasm engine by a more recent one : BeaEngine 4.0.

You just have to press Ctrl+W to change the disasm engine.

If you want to use BeaEngine only on selected lines, then just press Ctrl+X.

With this plugin, you can decode recent instructions for the following technologies : MMX, FPU, SSE, SSE2, SSE3, SSSE3, SSE4.1, SSE4.2 , VMX, CLMUL and AES.

You can even decode undocumented instructions usually used in malicious codes.

If you want to use a specific syntax, BeaEngine allows you to disassemble code in masm32 syntax, nasm syntax, GoAsm syntax or GNU Assembler syntax.

Current version : 3.0