MyLanViewer Network/IP Scanner is a powerful IP address scanner for local area network (LAN), whois and traceroute tool, remote shutdown and Wake On LAN (WOL) manager, wireless network scanner and monitor. This application will help you find all IP addresses, MAC addresses and shared folders of computers on your wired or wireless (Wi-Fi) network. The program scans network and displays your network computers in an easy to read, buddy-list style window that provides the computer name, IP address, MAC address, NIC vendor, OS version, logged users, shared folders and other technical details for each computer. MyLanViewer Network/IP Scanner supports remote shutdown, wake-on-lan, lock workstation, log off, sleep, hibernate, reboot and power off. It is able to monitor IP address and show notifications when the states of some computers change. MyLanViewer Network/IP Scanner can also view and access shared folders, terminate user sessions, disable shared folders, show netstat information and detect rogue DHCP servers. The software can monitor all devices (even hidden) on your subnet, and show notifications when the new devices will be found (for example, to know who is connected to your WiFi router or wireless network). The program easy to install and use, and has a user-friendly and beautiful interface.

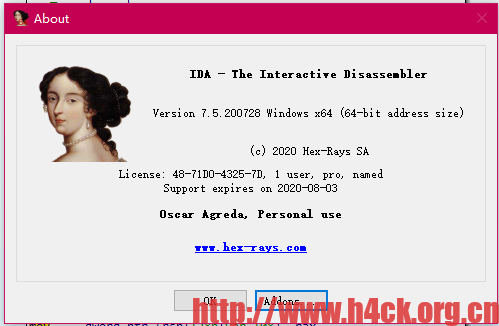

Immunity Canvas 7.26 [Leaked Download]

“Canvas是ImmunitySec出品的一款安全漏洞检测工具。它包含几百个以上的漏洞利用。对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用工具。Canvas 也常被用于对IDS和IPS的检测能力的测试。Canvas目前已经使用超过700个的漏洞利用,在兼容性设计也比较好,可以使用其它团队研发的漏洞利用工具,例如使用Gleg, Ltd’s VulnDisco 、 the Argeniss Ultimate0day 漏洞利用包。”

泄露事件

2021年03月02日,Twitter上一位安全研究员披露了Immunity CANVAS 7.26工具源码包泄露事件

经过评估,本次泄露事件是该工具的完整源码,可在Windows及Linux平台直接安装使用,安装后界面如下:

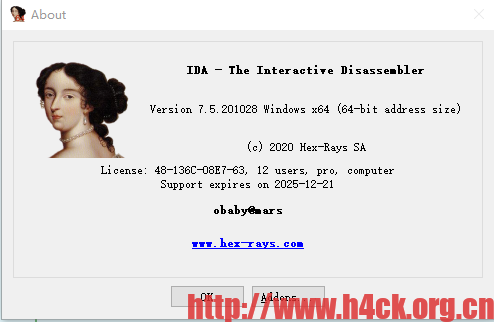

IDA PRO 7.5 KEYGEN

========================= IDA-Pro Key Generator ========================

Use this program to make your IDA-Pro copy look legit or to increase the

number of seats for your license.

I used to support IDA a long time ago but they have exponentially increased

the prices of their products and insisted on a yearly subscription based

payment. Without an active plan one can’t even access the IDA forum.

So I’ve continued to use IDA-Pro and for the last 20 years I had every

single version either leaked or “borrowed” from friends with my own

generated licenses.

IDA Pro 7.5 + HexRays (x86/x64/ARM/ARM64)

百度拼音输入法引发的智障闪退

换了电脑之后需要安装java的运行环境,于是下载了jdk,开始一切正常,但是点击安装之后就闪退了。安装进程直接消失了。下载jre也是同样的错误,真是tm神奇了。查看系统日志会发现是baiducnTSF.dll_unloaded导致的错误:

详细错误日志如下:

错误应用程序名称: jdk-8u271-windows-x64.exe,版本: 8.0.2710.9,时间戳: 0x5f627c6a 错误模块名称: baiducnTSF.dll_unloaded,版本: 5.5.5063.0,时间戳: 0x5e6a3130 异常代码: 0xc0000005 错误偏移量: 0x000000000001c81f 错误进程 ID: 0x49c8 错误应用程序启动时间: 0x01d6c65777e016e0 错误应用程序路径: C:\Users\obaby\AppData\Local\Temp\jds333500.tmp\jdk-8u271-windows-x64.exe 错误模块路径: baiducnTSF.dll 报告 ID: eb507998-894f-4a2d-a8b3-f608a5da24ab 错误程序包全名: 错误程序包相对应用程序 ID:

Binary Ninja Personal 2.0.2097 dev + license (Windows + Linux + MacOS )

Binary Ninja is a reverse engineering platform. It focuses on a clean and easy to use interface with a powerful multithreaded analysis built on a custom IL to quickly adapt to a variety of architectures, platforms, and compilers.

Binary Ninja Personal 2.0.2097 dev + license (Windows + Linux)

https://mega.nz/file/nCgVWaba#Iz3u3HN2fCytPVy101gxMy8IVa1qLzZkQZRDHi9djqE

Password: uKKT95ZmQ*KTsU

Binary Ninja Personal 2.0.2097-dev for MacOS

https://mega.nz/file/hxo2QLoQ#Ca95UKidrH1CRKh-bKIsQr6mgE8qgcrh36uNDlx_L8k

链接: https://pan.baidu.com/s/1RcYF8v8IkfUe_chrnvrwqQ 提取码: ga7u 复制这段内容后打开百度网盘手机App,操作更方便哦

https://cloud.189.cn/t/QrQf6bIb6buy(访问码:fmt0)