其实要写这个完全是受小白童鞋的影响,看了她的《Linux脚本自动备份网站数据到Dropbox(上)》之后想着试试,结果看了下那篇文章最后的链接,拷贝了两个脚本,不试不知道一试发现神马都没法用! =(话说写代码都不用测试的么? 😎

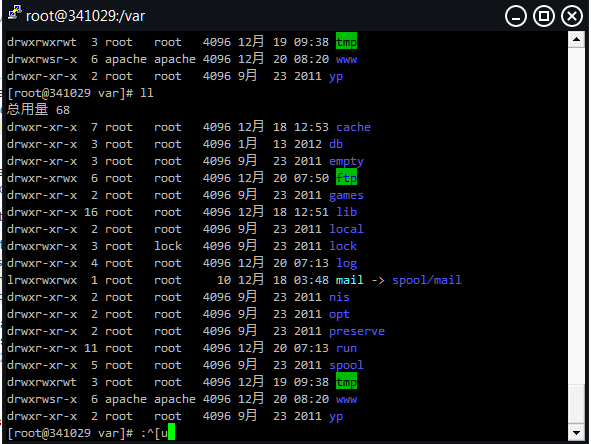

修改之后的代码应该是这个样纸滴:

数据库备份代码(保存文件格式一定要保存为Unix UTF-8,要不是跑不动滴)

#!/bin/bash

#sql_everyday_backup.sh

echo "################################################################"

echo "#Backup sql stabase everyday #"

echo "#Mars Security #"

echo "#By:obaby #"

echo "#http://www.h4ck.ws #"

echo "################################################################"

MYSQL_USER="root" // 数据库的用户名

MYSQL_PASS="123456789"// 数据库的密码

MYSQL_DATABASE="mars"//要备份的数据库

SqlFileName=sql_h4ck_$(date +%y%m%d).tar.gz //备份数据库名称

echo " > Start dump the sql database......."

mysqldump -u$MYSQL_USER -p$MYSQL_PASS $MYSQL_DATABASE>h4ckbackup.sql

echo " > Zip the sql file "

tar zcvf $SqlFileName h4ckbackup.sql

echo " > Start uploading file now....."

sh dropbox_uploader.sh upload $SqlFileName

sh dropbox_uploader.sh delete sql_h4ck_$(date -d -10day +%Y%m%d).tar.gz

rm -f $SqlFileName

rm -f h4ckbackup.sql

echo " > All Finished ,have a joy!"

echo "###############################################################"