姐姐做事情一向不喜欢从头开始搞,主要是水平太菜,搞php真的是不专业。于是就只能到处抄作业了。好在wp算是使用比较广泛的系统,相对来说查找各种资料还不算太麻烦,但是国内的互联网环境嘛,就一言难尽了。各种抄作业,基本是一篇文章被搬到了不同的地方。可能很多人连尝试都没尝试就抄过去了,但是姐姐不一样啊。姐姐的作业是要实际测试的。

cdn缺少cname解析导致的网站无法访问

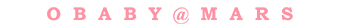

这个问题其实应该是一直存在的,不过由于访问博客用的没有带www的网址,所以一直没发现问题。上周末的时候用手机打开带www前缀的域名提示网站未备案无法坊问,当时还以为是cdn节点问题。今天把个人信息的网址链接修改了一下,鼠标放上去加载的时候直接提示404了,这个就很奇怪。

php-fpm开启opcache缓存

使用家里的工控机提供服务之后,系统的资源占用率一直居高不下。内存占用率基本在80%以上,cpu占用率也一般在30-40左右。并且还经常会出现cpu跑慢的情况,通过慢查询日志也难以找到问题关键,调用堆栈基本从index.php就开始了,难以定位是哪个插件哪个函数导致的,导致查询效率低下的函数每次都不一样。所以也没办法通过修改代码或者插件的方式来解决这个问题。

给评论框添加背景图片

修改模板添加自定义css代码:

#comment {

background-image: url(/img/hongmiaosi.gif); /*替换成自己的背景图片路径*/

background-repeat: no-repeat;

background-position: bottom right;

background-size: 250px 128px; /*修改资源大小*/

}

CDN满月体验记

之前因为阿里云服务器费用问题,停掉了阿里云的服务器,同时也释放了不少的资源。昨天把阿里云服务器的快照和镜像也一块删除掉了。预计费用会进一步的下降,同时百度cdn代理的oss流量,让oss的流量费也降低了不少。这个仅局限于目前网站流量不大的情形。当然本来网站也没多少流量,百度每天5g的流量基本够用。但是如果每天访问量超过4k,百度的免费流量就不够了。

修改 Uptime-Kuma主题样式

虽然Uptime-Kuma有自定义css代码的地方,但是作为一个不会前端的全栈工程师,想要修改下样式感觉亚历山大。极其不友好啊,于是就想着看有没有现成的代码可以抄一下,搜索了一下找到了这个网站:https://docs.theme-park.dev/themes/uptime-kuma/