猛击此处下载!

PEBrowseDbg64 Interactive v2.9.0

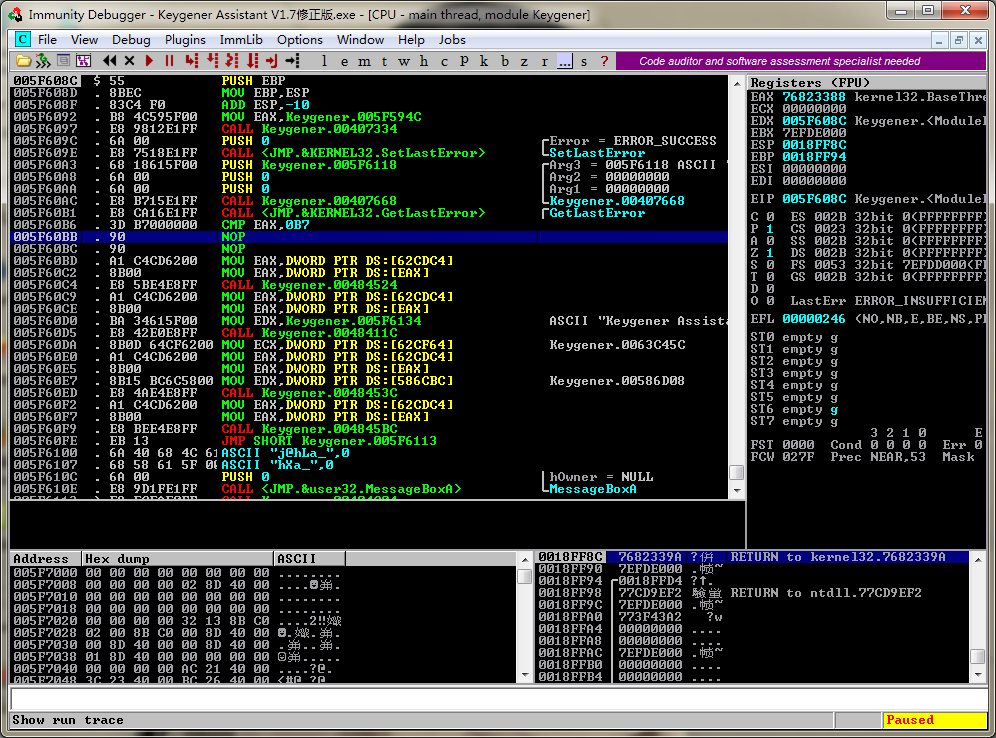

PEBrowse Professional Interactive and PEBrowseDbg64 Interactive build upon the framework presented by PEBrowse Professional to create very powerful, versatile, and customizable Win32 and Win64 user mode debuggers/disassemblers, respectively. PEBrowse Interactive is not a source code debugger, but operates at the Intel x86 instruction level and therefore at the lowest level where your program executes. The debugger fully supports Microsoft .NET managed processes and seamlessly allows interop or mixed-mode debugging. PEBrowseDbg64 Interactive is an x64 native-code debugger that fully supports 32 and 64-bit .NET programs, includes using pre-JITted metadata to set breakpoints and steps through .NET thunks. PEBrowse Interactive can be set as the startup debugger using the system registry Image File Execution Options key – useful for debugging ASP.NET applications.

Download link:http://www.smidgeonsoft.prohosting.com/pebrowse-pro-interactive-debugger.html

IT IS HARD TO CHOSE A 64BIT DEBUGGER,ANY OTHER CHOICE?

MDbg 32Bit Version 1.0

大家一定厌倦了Windbg或Ollydbg吧?现在向大家提供一款调试器,你用他可以得到全新的调试体验。

MyDebug不是一个演示程序或调试器原型。MyDebug是一个切实可用、功能丰富的调试器。感谢那些支持MyDebug和VMPDebugger的人们,祝大家调试愉快!

目前暂时只提供32位版本,bug报告或任何的建议、意见,请及时反馈。

作者blog链接:http://hi.baidu.com/vmpdebugger 猛击此处直接下载,猛击此处到看雪页面!用了一下感觉做的非常不错,期待64位版本, :8 :8

Mac OS gdb 配置模版

目前对于各种unix和linux系统下的调试还没有非常直观的调试工具,虽然使用ida是可以进行调试的,但是这种调试却存在很多的问题。尤其是mac系统下的调试更是十分的但疼。

所以最常规的方法还是使用gdb进行调试,当然对于gdb在调试之前最好能够进行一些配置,如果通过良好的配置可以达到事半功倍的效果。但是还有一点需要注意的是mac系统下的gdb和linux系统下的gdb并不是完全一样的,在mac系统下如果使用gdb -app的方式启动的话这个配置文件并不会达到想要的效果,所以最好的方式是首先启动gdb然后采用exe app的方式来加载和启动调试。

ps: 还有另外的一个配置文件是针对ios设备的,如果需要的话猛击此处下载! (使用方法,下载后复制到用户目录下,修改文件名为.gdbinit然后重新启动gdb即可)

IDA + GDBServer实现iPhone程序远程调试

IDA + GDBServer实现iPhone程序远程调试

By:obaby

在早期的IDA中包含了一个iphoneserver的程序,这个程序就是配合IDA实现远程调试的。但是在最新版的IDA中这个东西已经不复存在了,因而下载的破解版的IDA中没有那个文件并不是被删除掉了,而是本来就没有,*^_^*。所以一直以来调试iPhone上的二进制程序只能悲催的使用ssh+gdb进行调试,虽然调试器的功能还算可以,但是每次调试都需要设置显示,只能使用命令进行控制,因而用起来还是不是十分爽。

其实网上关于IDA实现ios设备远程调试的文章从网上也是可以找到的,但是说的都不是十分具体。本文主要是介绍下IDA实现远程iPhone程序调试的方法,当然这样调试还存在一些问题,如果大家有什么好的解决方案还请不吝赐教。

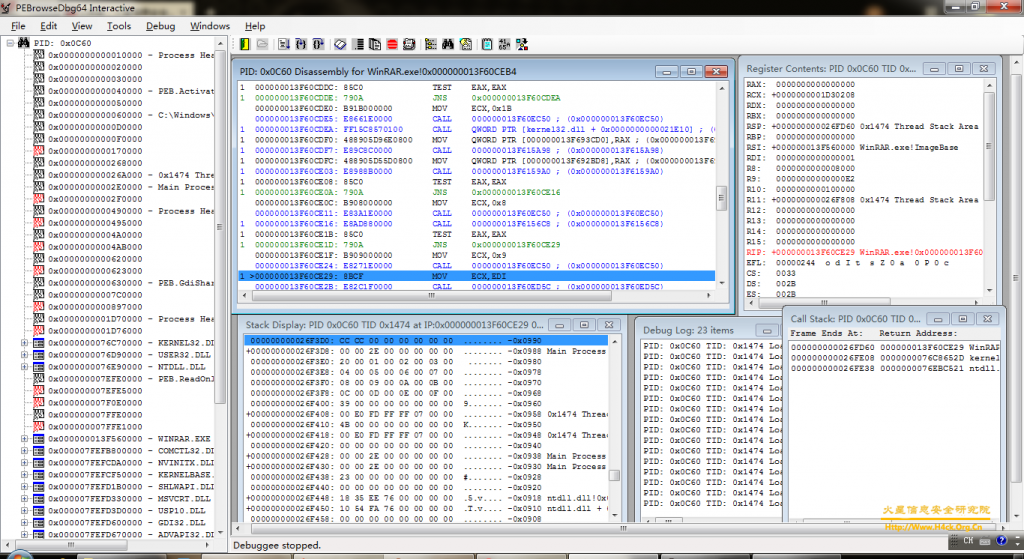

需要注意的是要想调试ios设备上的程序并不是简单的吧gdbserver拷贝到ios设备上行就可以了,此时如果使用gdbserver启动进程将得到类似如图1所示的提示信息:

图1

IDA + Debug 插件 实现64Bit Exe脱壳

IDA + Debug 插件 实现64Bit Exe脱壳

By :obaby

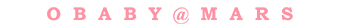

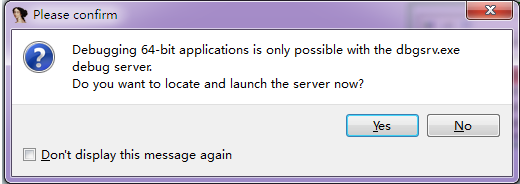

对于64位的可执行程序已经搞了好长一段时间了,但是却一直没有写点什么东西。前面的两篇文章仅仅是单纯的翻译,个人认为不管是32位还是64位的程序脱壳只要能到达程序的OEP就可以了。现在支持64位加壳的程序貌似也不多,这里以mpress压缩的64位系统下的64位notepad为例进行简单的演示。在《IDA + Bochs 调试器插件进行PE+ 格式DLL脱壳 》一问中提到了可以使用bochs调试器进行DLL文件脱壳。但是却没有办法进行64位EXE文件调试,启动调试之后由于代码完全识别错误,因为会出现异常导致无法调试。要想调试64位可执行程序目前只有通过远程调试的方式,使用Windbg插件同样是无法进行调试的。但是用windbg调试时将会提示如图1所示的信息:

图1